アマゾン ウェブ サービス (AWS) ユーザーとして、セキュリティ グループの仕組みと、 ベストプラクティス それらを設定するため。

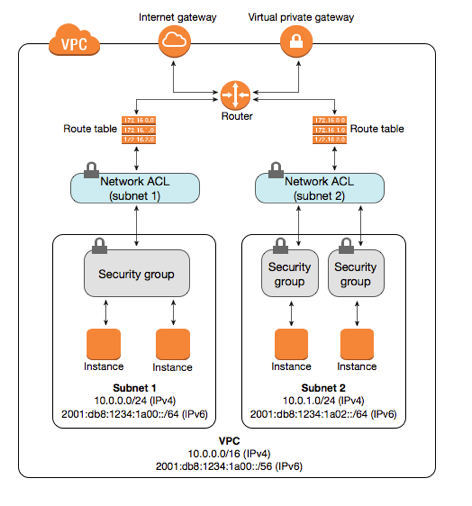

セキュリティ グループは、AWS インスタンスのファイアウォールとして機能し、インスタンスへのインバウンドおよびアウトバウンド トラフィックを制御します。

このブログ投稿では、データを安全に保つために従うべき XNUMX つの重要なセキュリティ グループのベスト プラクティスについて説明します。

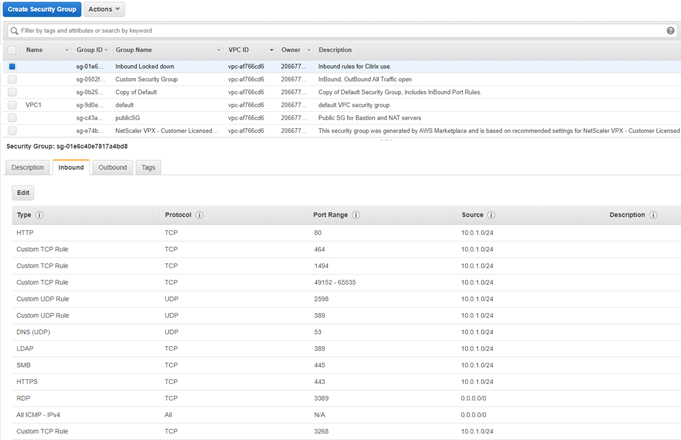

セキュリティ グループを作成するときは、名前と説明を指定する必要があります。 名前は何でもかまいませんが、後でセキュリティ グループの目的を思い出すのに役立つため、説明は重要です。 セキュリティ グループ ルールを設定するときは、プロトコル (TCP、UDP、または ICMP)、ポート範囲、送信元 (任意または特定の場所) を指定する必要があります。 IPアドレス)、およびトラフィックを許可するか拒否するか。 既知の信頼できるソースからのトラフィックのみを許可することが重要です。

セキュリティ グループを構成する際によくある XNUMX つの間違いは何ですか?

セキュリティ グループを構成する際に犯す最も一般的な間違いの XNUMX つは、明示的な全拒否ルールを追加するのを忘れることです。

デフォルトでは、AWS は、拒否する明示的なルールがない限り、すべてのトラフィックを許可します。 注意しないと、偶発的なデータ漏洩につながる可能性があります。 明示的に許可したトラフィックのみがインスタンスに到達できるように、セキュリティ グループ構成の最後にすべて拒否ルールを追加することを常に忘れないでください。

もう XNUMX つのよくある間違いは、過度に寛大なルールを使用することです。

たとえば、ポート 80 (Web トラフィックのデフォルト ポート) ですべてのトラフィックを許可することは、インスタンスを攻撃にさらすため、お勧めできません。 可能であれば、セキュリティ グループ ルールを構成するときは、できるだけ具体的にするようにしてください。 絶対に必要なトラフィックのみを許可し、それ以上は許可しません。

セキュリティ グループを最新の状態に保つことが重要です。

アプリケーションまたはインフラストラクチャに変更を加えた場合は、それに応じてセキュリティ グループ ルールを更新してください。 たとえば、インスタンスに新しいサービスを追加する場合、セキュリティ グループ ルールを更新して、そのサービスへのトラフィックを許可する必要があります。 そうしないと、インスタンスが攻撃に対して脆弱なままになる可能性があります。

最後に、個別のセキュリティ グループを多用しすぎないようにします。

個別のセキュリティ グループの数を最小限に抑える必要があります。 アカウント侵害はさまざまな原因で発生する可能性がありますが、その XNUMX つが不適切なセキュリティ グループ設定です。 企業は、個別のセキュリティ グループの数を減らすことで、アカウントの構成ミスのリスクを制限できます。

これら XNUMX つの重要なベスト プラクティスに従うことで、AWS データを安全に保つことができます。 セキュリティグループは重要な部分です AWSのセキュリティであるため、時間を取って、それらがどのように機能するかを理解し、適切に構成してください。

読んでくれてありがとう!

AWS セキュリティ グループについて質問やコメントはありますか?

以下のコメントでお知らせいただくか、contact@hailbytes.com までご連絡ください。

また、Twitter と Facebook でフォローして、Amazon Web Services に関するすべての役立つヒントやコツを入手してください。

次回まで!