ハッシュを復号化する方法

ハッシュを復号化する方法 はじめに Hashes.com は、侵入テストで広く採用されている堅牢なプラットフォームです。ハッシュ識別子、ハッシュ検証器、base64 エンコーダとデコーダを含む一連のツールを提供し、MD5 や SHA-1 などの一般的なハッシュ タイプの解読に特に優れています。この記事では、[…] を使用してハッシュを復号する実践的なプロセスを詳しく説明します。

サービスとしての脆弱性管理: 組織を保護するための賢い方法

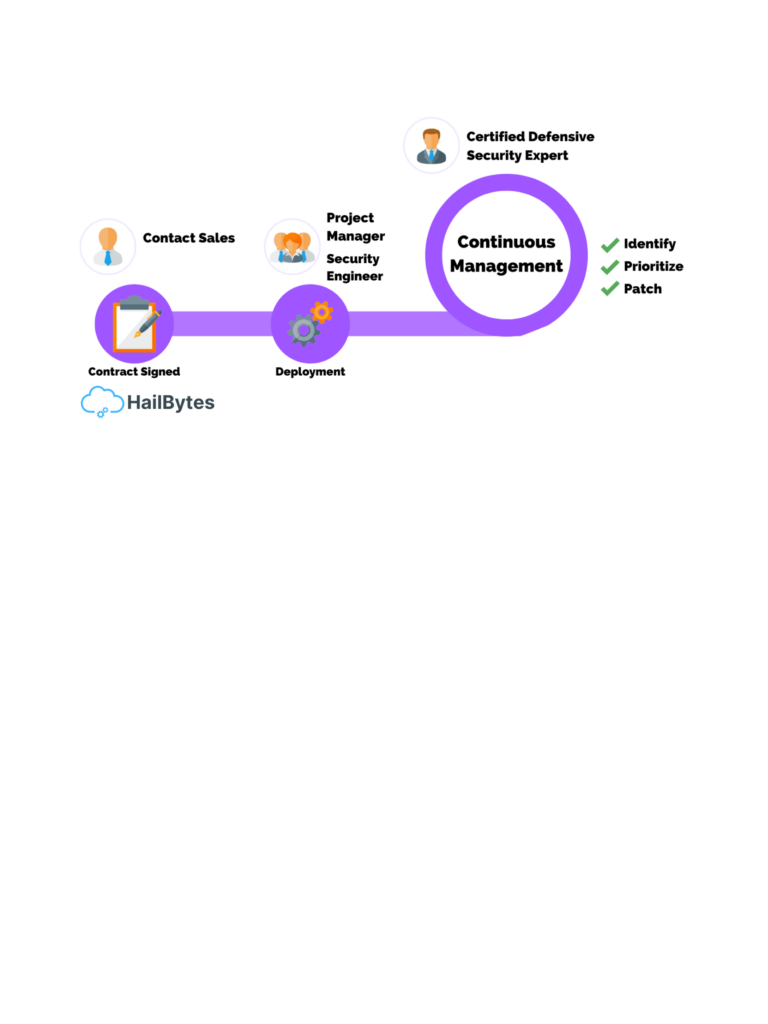

サービスとしての脆弱性管理: 組織を保護するための賢い方法 脆弱性管理とは何ですか? 企業が使用するあらゆるコーディングやソフトウェアには、常にセキュリティ上の脆弱性が存在します。 コードが危険にさらされている可能性があり、アプリケーションを保護する必要があります。 だからこそ脆弱性管理が必要なのです。 しかし、私たちはすでに多くのことを行っています […]

サービスとしての脆弱性管理: コンプライアンスの鍵

サービスとしての脆弱性管理: コンプライアンスの鍵 脆弱性管理とは何ですか? 企業が使用するあらゆるコーディングやソフトウェアには、常にセキュリティ上の脆弱性が存在します。 コードが危険にさらされている可能性があり、アプリケーションを保護する必要があります。 だからこそ脆弱性管理が必要なのです。 しかし、私たちはすでにやるべきことがたくさんあります […]

サービスとしての脆弱性管理が時間とお金の節約にどのように役立つか

サービスとしての脆弱性管理が時間とお金の節約にどのように役立つか 脆弱性管理とは何ですか? 企業が使用するあらゆるコーディングやソフトウェアには、常にセキュリティ上の脆弱性が存在します。 コードが危険にさらされている可能性があり、アプリケーションを保護する必要があります。 だからこそ脆弱性管理が必要なのです。 しかし、私たちはすでにたくさんのことを持っています […]

サービスとしての脆弱性管理の 5 つの利点

サービスとしての脆弱性管理の 5 つの利点 脆弱性管理とは何ですか? 企業が使用するあらゆるコーディングやソフトウェアには、常にセキュリティ上の脆弱性が存在します。 コードが危険にさらされている可能性があり、アプリケーションを保護する必要があります。 だからこそ脆弱性管理が必要なのです。 しかし、私たちはすでに心配すべきことがたくさんあります […]

サードパーティのセキュリティ サービス プロバイダーを選択する際の考慮事項

サードパーティのセキュリティ サービス プロバイダを選択する際の考慮事項 はじめに 今日の複雑で進化し続けるサイバーセキュリティ環境において、多くの企業はセキュリティ体制を強化するためにサードパーティのセキュリティ サービス プロバイダに頼っています。 これらのプロバイダーは、専門知識、高度なテクノロジー、XNUMX 時間体制の監視を提供して、サイバー脅威からビジネスを保護します。 ただし、適切なサードパーティ セキュリティ サービス プロバイダーを選択する必要があります […]